در این مقاله می آموزید...

* اهمیت استفاده از کنترل های دسترسی در شبکه های انتقال صوت بر روی پروتکل اینترنت (VoIP)* مبانی حملات احتمالی به شبکه های VoIP غیر ایمن

آنچه باید بدانید...

* مبانی شبکه* مبانی VoIP

کنترل دسترسی وسیله ای است که به ما اجازه می دهد تعیین کنیم چه کسانی اجازه دسترسی به یک منبع را دارند. در مورد امنیت فیزیکی و حتی روش های قدیمی امنیت شبکه این کار ساده است. مثلاً اگر برای ورود به اتاقی با منابع حیاتی به فردی اعتماد دارید کافی است کلید آنجا را به او بدهید یا نامش را به فهرست افراد مجاز اضافه کنید.

به طور مشابه اگر می خواهید کسی به فایلی که در شبکه به اشتراک گذاشته اید دسترسی داشته باشد، کافی است شناسه کاربری وی را به یک فهرست کنترل دسترسی اضافه کنید تا بتواند به فایل هایی که می خواهد یا نیاز دارد، دست یابد. وضعیت شبکه های VoIP پیچیده تر است و برخی از این پیچیدگی ها بسیار ظریف اند.

کنترل دسترسی در سمت سرویس دهنده

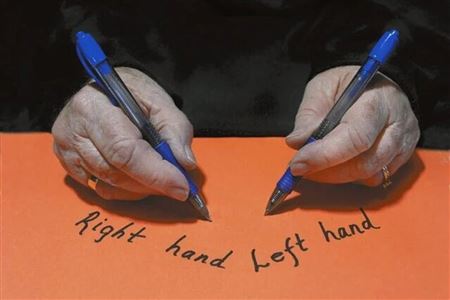

کنترل های دسترسی باید هم در سطح سرویس دهنده و هم در سطح مصرف کننده که دستگاه تلفن یا گیرنده شما قرار دارد، مورد توجه قرار گیرند. اولین چیزی که سرویس دهنده باید در نظر بگیرد این است که آیا می خواهد به تمامی افراد جهان خدمات دهد. اینکه به همه کسانی که محل سرور تماس شما را می دانند اجازه دهید با شما تماس بگیرند نه تنها امکان پذیر است بلکه سناریوی اکثر نمودارهایی است که نحوه کار SIP را نشان می دهند. تماس گیرنده احتمالاً با استفاده از DNS SRV به دنبال سرور تماس شما می گردد و مستقیماً با شما تماس می گیرد. این همان نوع مکانیزمی است که در ارسال و دریافت ایمیل استفاده می شود. در این حالت می توانید از آدرس هایی که برای انسان ها قابل خواندن هستند - یعنی آدرسی که در خود نشانه ای معنی دار یا قابل به حافظه سپردن داشته باشد - استفاده کنید. یکی از مزایای این کار این است که با استفاده نکردن از شماره تلفن برای تشخیص افراد، شبکه PSTN را به طور کامل دور می زنید. (ن.ک. شکل 1)اما این روش معایبی هم دارد. یکی از این معایب این است که برای حفاظت از سرور تماس، تقریباً نمی توانید هیچ گونه کنترل دسترسی داشته باشید. از آنجایی که منتظر دریافت پیام از تقریباً هر فردی در هر جایی هستید، باید بتوانید از همه جا پیام دریافت کنید. با وجودی که می توانید پورت ها و پروتکل ها را در دیواره آتش محدود کنید، اما نمی توانید پیش بینی کنید که چه کسی ممکن است چگونه پیامی برای تان بفرستد. در این حالت شبکه را در معرض حملاتی از جنس سیل درخواست های SYN، پیام های SIP معیوب یا حتی بدتر از آن بدافزارهای موجود در پیام های ارسالی قرار می دهید. علاوه بر این بازگذاشتن سرور تماس، شبکه را در مقابل معادل تلفنی SPAM آسیب پذیر می کند. انتقال تماس های تلفنی به دنیایی دیجیتال و شبکه ای، تماس های تلفنی خودکار را ارزان تر و کارآمدتر کرده است. نرم افزار و دسترسی اینترنت موانع هستند و با رواج بات نت ها، عوامل بی شماری وجود دارند که می توان از آنها به طور غیر قانونی در برقراری تماس استفاده کرد (ن.ک. شکل 2).

استفاده از یک حامل راه دور SIP می تواند به محافظت از شبکه کمک کند. حداقل کاری که می تواند انجام دهد این است که منبعی یگانه برای مسدود کردن ترافیک بیرونی فراهم آورد. اما معمولاً برای این کار باید به جای آدرس های کاربردپسند ایمیل مانند، از شماره تلفن های معمولی برای دسترسی به کاربران استفاده کنید. استفاده از این حامل راه دور به شما اجازه می دهد که قوانین دیواره آتش بسیار محدود کننده تری داشته باشید، زیرا سرور تماس با دستگاه های کمی در خارج از شبکه در ارتباط است. این مسأله ریسک شبکه را به طور قابل توجهی کاهش می دهد. قاعدتاً برای کاهش بیشتر ریسک به سرویس دهنده تان متکی هستید. بسیاری از سرویس دهندگان، خدمات SIP راه دور خود را بر روی یک خط اختصاصی منتهی به ساختمان ها ارائه می کنند. این کار نگرانی شما نسبت به شنود را کاهش می دهد زیرا تنها کسی که امکان دسترسی دارد سرویس دهنده VoIP است.

کنترل دسترسی در داخل

در داخل شبکه با مجموعه چالش های دیگری مواجه ایم. معمولاً نقاط پایانی مانند دستگاه های تلفن در یک VLAN جداگانه قرار دارند. این کار دلایل متعددی دارد که مهم ترین آنها کارآیی است. شما از زیرساخت شبکه ای جداگانه برای صوت استفاده می کنید تا در ترافیک فعالیت های شبکه داده غرق نشود. در غیر این صورت مشکلاتی چون لرزش و تأخیر، موجب کاهش کیفیت تماس و تجربه کاربری ضعیف می گردند. اما دلیل دوم، کاهش امکان حمله به زیر ساخت صوتی است. سرورهای تماس از شبکه داده خارج می شوند زیرا حملاتی که به آنها می شود می تواند بر اکثر کارها اثر بگذارد. چالشی که در اینجا پیش می آید این است که با وجود قرار گرفتن سیستم های مربوط به صوت در یک VLAN جداگانه، اضافه کردن یک سیستم مزاحم به VLAN برای استراق سمع یا فریب زیرساخت کار مشکلی نیست. به عبارت دیگر هر کسی می تواند وارد ساختمان شده، دستگاهی را به شبکه متصل کند و به سادگی از امکانات رایگان و در دسترس شبکه استفاده کند.این مسأله با الزام تأیید هویت دستگاه های ورودی به شبکه در سطوح خیلی پایین حل می شود. تأیید هویت 802.1X پیش از آنکه دستگاه بتواند به شبکه دسترسی یابد، از هویت آن اطمینان حاصل می کند.

سوییچ نرم افزاری (Softswitch) که به روی تمامی ترافیک اینترنت باز است.

سوییچ نرم افزاری با استفاده از یک حامل راه دور SIP

یعنی پیش از اعلام هویت، هیچ آدرس DHCP به دستگاه تخصیص داده نمی شود و نمی تواند ترافیک شبکه را ببیند. البته این روش هم غیر قابل نفود نیست، اما حمله به زیر ساخت های صوتی را به میزان قابل توجهی مشکل تر می کند. با استفاده از گواهی برای تشخیص هویت دستگاه می توانید این فرآیند را از این هم مشکل تر سازید. در این روش مدیریت PKI و تمامی گواهی ها یک چالش مدیریتی مهم است و ممکن است سرویس دهنده نیز به خوبی از آن پشتیبانی نکند، اما می تواند به عنوان یک استراتژی کنترل دسترسی قوی تر در شبکه صوتی داخلی مورد استفاده قرار گیرد.

محافظت از جریان (Stream) صوت

با ایمن سازی دسترسی به شبکه و الزام تأیید هویت در هر دو سمت سرویس دهنده و سرویس گیرنده بخش بزرگی از مسیر محافظت از زیرساخت طی می شود، اما حوزه دیگری نیز وجود دارد که باید مورد توجه قرار گیرد. با وجودی که می توان با پیکربندی درست و استفاده از پروتکل های مناسب جلوی فریب شبکه را گرفت، اما جنبه دیگری از VoIP هنوز در مقابل فریب و دسترسی غیر مجاز بی دفاع است. رسانه جریان واقعی تماس با استفاده از پروتکل بلادرنگ (RTP)، از UDP استفاده می کند. خطرات متعددی در اینجا وجود دارد. ممکن است در شبکه های شلوغ، بسته های UDP گم شوند. نفوذ به UDP نیز بسیار ساده است زیرا در مورد منبع بسته ها هیچ اعتبارسنجی صورت نمی گیرد. نفوذ به RTP کمی مشکل تر است، زیرا دارای اطلاعاتی حداقلی مانند شماره ترتیبی است که می تواند برای اعتبارسنجی مورد استفاده قرار گیرد.اما جریان تماس های SIP از مشکلی رنج می برد که در سطح پروتکل وجود دارد. در مرحله آماده سازی تماس، دو طرف در مورد مقصد پیام های RTP مذاکره می کنند. در میانه تماس اگر نیازی به تغییر مقصد رسانه بود، دستگاهی که به تغییر نیاز دارد شروع به ارسال سیگنال می کند. بخشی که هیچ وقت در مورد آن مذاکره نمی شود منبع رسانه است.

ممکن است دستگاه های پایانی پیش فرض هایی در مورد امنیت حداقلی داشته باشند، اما اگر منبع رسانه همان مقصد آن نباشد - که در مورد بعضی از سرورها این طور است - خطر یک طرفه شدن جریان وجود دارد. رفتار عجیب آماده سازی تماس، درها را به روی حملات عدم سرویس دهی (DoS) و ربودن مکالمات باز می کند. ارسال یک پیام RTP با قالب درست، گیرنده را وادار به تصمیم گیری می کند. یا با این فرض که وضعیت فعلی مناسب است پیام های جدید را دور می ریزد یا با فرض اینکه جریان جدید جریان درست است تماس فعلی را قطع می کند. حتی ممکن است هر دو را با هم دور بریزد. راه حل بخش اعظم این مشکل استفاده از SRTP برای انتقال رسانه است.

رسانه رمزگذاری شده در مقابل استراق سمع و نفوذ محافظت می شود. از آنجا که در مرحله آماده سازی رمزگذاری مذاکراتی صورت می گیرد، می توان از آن به عنوان نوعی کنترل دسترسی نیز استفاده کرد، زیرا یک تأیید هویت حداقلی انجام می شود.

نتیجه گیری

بسیاری از VoIPها به گونه ای طراحی می شوند که سریع و آزاد باشند تا به کاربران نشان دهند چقدر انعطاف پذیرند و کاربر بتواند همواره به آنها دسترسی داشته باشد. اما هزینه این انعطاف، وجود آسیب پذیری های امنیتی جدی در شبکه VoIP است. می توانید با استفاده از ساز و کارهای مناسب کنتزل دسترسی در جای درست، هم انعطاف پذیری شبکه را حفظ کنید و هم بر امنیت شبکه و کاربران کنترل داشته باشید.تهدید حملات فیشینگ در VoIP

شناسه تماس گیرنده (Caller ID) سرویسی است که اکثر شرکت های تلفن به مشترکان خود ارائه می کنند و به کاربران اجازه می دهد شماره تماس گیرنده را ببینند. جعل این شناسه در شبکه های VoIP کار ساده ای است. حتی سایت های آن لاینی وجود دارند که به کاربران خدمات جعل شناسه تماس گیرنده ارائه می کنند، مانند:www.callnotes.com

www.telespoof.com

www.spoofcard.com

www.visukom.de

حملات فیشینگ در شبکه های VoIP (Vishing) تهدیدی تازیه نیستند و بیشتر اقتباسی از تکنیک های جعل هویت در شبکه های PSTN قدیمی به شمار می روند. بازاریابان تلفنی از این تکنیک ها برای فروش کالا یا خدمات ناخواسته به کاربران VoIP استفاده می کنند. فرستندگان هرزنامه نیز می توانند از آن ها به عنوان بخشی از حملات مهندسی اجتماعی یا حملات فیشینگ و برای به دست آوردن اطلاعات حساس کاربران استفاده کنند. مانع اصلی جلوگیری از حملات Vishing نبود قوانینی منسجم است. در ایالات متحده مرکز رسیدگی به شکایات جرایم اینترنتی (IC3 Vishing) را رفتاری مجرمانه به حساب می آورد. این کشور برای جلوگیری از دستکاری اطلاعات شناسه تماس گیرنده، قانون صحت شناسه تماس گیرنده 2010 را به تصویب رساند. همچنین دولت آمریکا یک فهرست "تماس نگیرید" (www.donotcall.gov) دارد که به افراد امکان می دهد دیگر هدف بازاریابی تلفنی قرار نگیرند.

اتحادیه اروپا در حال حاضر Vishing را به جای رفتاری مجرمانه، به عنوان وسیله ای برای حفظ ناشناسی آن لاین به حساب می آورد. در آفریقای جنوبی هیچ قانون مشخصی در مورد سوء استفاده از سرویس های VoIP وجود ندارد و به شکایات به صورت موردی و اغلب با استناد به قانون حفاظت از مصرف کنندگان رسیدگی می شود. سریکریشنا کوراپات اختراع سیستم، روش و دستگاهی برای مقابله با Vishing را به نام خود ثبت کرده است. متأسفانه استفاده گسترده از این دستگاه در جامعه VoIP به زمان زیادی نیاز دارد. به گفته جیمز لنس، دانشمند ارشد شرکت امنیتی Secure Science Corporation، بهترین راه حل کوتاه مدت افزایش آگاهی و اطلاع رسانی به قربانیان بالقوه حملات Vishing است.

منبع: نشریه بزرگراه رایانه شماره 143

.jpg)